-

aws grafana, prometheus 구성_7_두 계정 신뢰관계카테고리 없음 2025. 5. 27. 14:43

다른 계정의 리소스 모니터링

A , B 계정의 신뢰 관계를 이용해야 한다.

B 계정 정책 생성

이 정책의 JSON 복사 후 정책 생성

JSON 으로 변경 후 붙여넣기

A-B_Assume_Policy 이름으로 정책 생성

역할 생성

사용자 지정 신뢰 정책으로 생성 후 위와 같이 A 계정의 cloudwatch_exporter_role 을 입력

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::account_id:role/cloudwatch_exporter_role" }, "Action": "sts:AssumeRole" } ] }

정책은 위에서 생성한 A-B_Assume_Policy 추가

이름 입력하고 역할 생성 후 ARN 확인

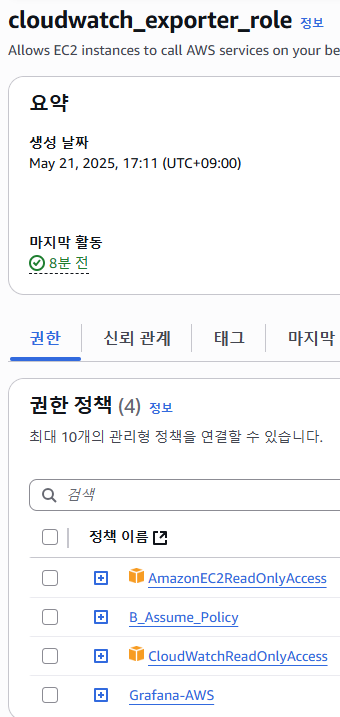

A 계정 기존 정책 (cloudwatch_exporter_role) 에 B의 role 을 추가한다.

정책 생성

이렇게 위에서 생성한 B 계정의 role 의 ARN 을 입력

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowIPToAssumeCrossAccountRole", "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "arn:aws:iam::account_id:role/A-B_Assume_Role" } ] }B_Assume_Policy 이름으로 정책 생성

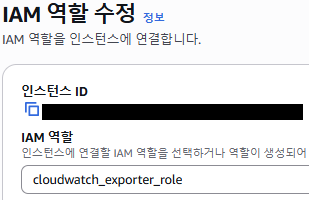

모니터링 서버에 적용되어 있는 iam role

에 B_Assume_Policy 정책 추가

이제 A, B 계정 간의 신뢰 관계 역할을 생성했다.

다음은 모니터링 서버에서 적용해야할 것들이 있다.